Χάκερ της Χαμάς παριστάνουν τις γυναίκες για να παραπλανήσουν Ισραηλινούς αξιωματούχους και να εγκαταστήσουν στις τηλεφωνικές συσκευές ή τους υπολογιστές τους κακόβουλο λογισμικό.

Μια ομάδα χάκερ της Μέσης Ανατολής που πιστεύεται ότι συνδέεται με τη Χαμάς χρησιμοποιεί κακόβουλο λογισμικό για να κλέψει ευαίσθητα δεδομένα από συσκευές Windows και Android υψηλόβαθμων Ισραηλινών αξιωματούχων.

Η ερευνητική ομάδα Cybereason Nocturnus ανέφερε μια νέα εκστρατεία για την εγκατάσταση κακόβουλου λογισμικού όπου Ισραηλινοί κυβερνητικοί αξιωματούχοι στοχοποιούνται με τεχνικές Catfishing.

Τί είναι το Catfishing

Catfishing είναι όταν κάποιος χρησιμοποιεί εικόνες και πληροφορίες (συχνά λαμβάνονται από λογαριασμούς κοινωνικών μέσων άλλων ανθρώπων) για να δημιουργήσει μια νέα ταυτότητα στο διαδίκτυο -μερικές φορές χρησιμοποιώντας ολόκληρη την ταυτότητα ενός ατόμου ως δική του.

Αν και η πρακτική του Catfishing υπάρχει σχεδόν όσο και το Διαδίκτυο, απέκτησε το όνομά του μόλις το 2010 μετά την κυκλοφορία ενός ντοκιμαντέρ με τίτλο Catfish. Το Catfishing στη συνέχεια έγινε αναγνωρισμένος όρος το 2012 μετά την πρεμιέρα της σειράς Catfish του MTV.

Σε προηγούμενο άρθρο είχαμε γράψει για τον λογαριασμό μαριονέτα (sock puppet account)

Η Cybereason αναφέρει ότι οι κύριες υποομάδες του τμήματος κυβερνοπολέμου της Χαμάς είναι δύο, Molerats και APT-C-23. Και οι δύο ομάδες είναι αραβόφωνες και πιστεύεται ότι λειτουργούν για λογαριασμό της Χαμάς.

Η έρευνα της ομάδας Cybereason Nocturnus αποκάλυψε ότι η ομάδα APT-C-23 έχει αναβαθμίσει αποτελεσματικά το οπλοστάσιο κακόβουλου λογισμικού της με νέα εργαλεία, που ονομάζονται Barb(ie) Downloader και BarbWire Backdoor. Η νέα εκστρατεία τους στόχευε Ισραηλινούς αξιωματούχους και φαίνεται να έχει μια αποκλειστική υποδομή που είναι σχεδόν πλήρως διαχωρισμένη από τη κύρια ομάδα APT-C-23, η οποία εκτιμάται ότι επικεντρώνεται περισσότερο σε αραβόφωνους στόχους.

Η εκστρατεία χαρακτηρίζεται ως εκστρατεία κατασκοπείας που στοχεύει στην κλοπή ευαίσθητων πληροφοριών από υπολογιστές με λειτουργικό Windows και κινητές συσκευές με λειτουργικό Android που ανήκουν σε επιλεγμένη ομάδα-στόχο Ισραηλινών ατόμων που εργάζονται στην Αστυνομία, στις Ένοπλες Δυνάμεις και σε υπηρεσίες έκτακτης ανάγκης.

Δελεάζοντας τα θύματα

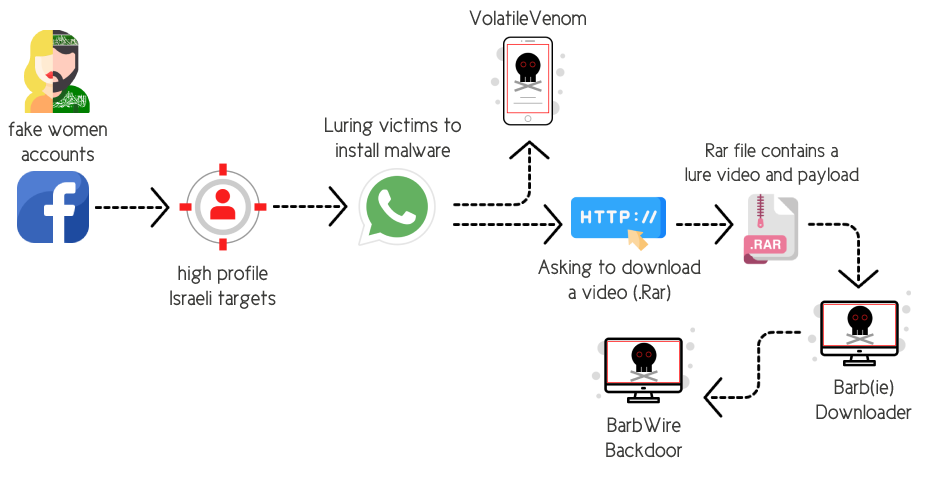

Για να φτάσει στους στόχους τους, η ομάδα έχει δημιουργήσει ένα δίκτυο πλαστών προφίλ στο Facebook που δραστηριοποιούνται σε μεγάλο βαθμό και αλληλεπιδρούν συνεχώς με πολλούς Ισραηλινούς πολίτες. Η τακτική κοινωνικής μηχανικής (Social Engineering) που χρησιμοποιείται σε αυτήν την εκστρατεία βασίζεται κυρίως στο κλασικό Catfishing, χρησιμοποιώντας ψεύτικες ταυτότητες ελκυστικών νεαρών γυναικών για να προσεγγίσουν άνδρες κυρίως και να κερδίσουν την εμπιστοσύνη τους.

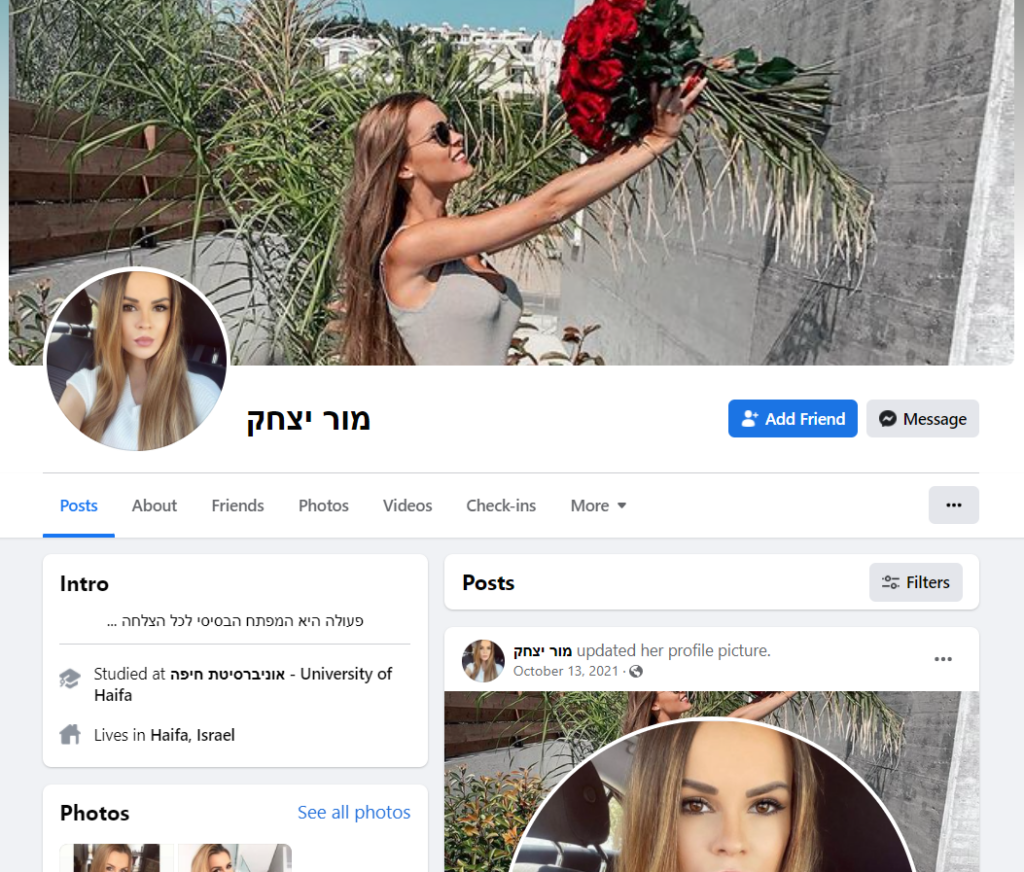

Αυτοί οι ψεύτικοι λογαριασμοί λειτουργούν εδώ και μήνες και φαίνονται σχετικά αυθεντικοί στον ανυποψίαστο χρήστη. Οι χειριστές φαίνεται να έχουν επενδύσει σημαντική προσπάθεια για να «περιποιηθούν» αυτά τα προφίλ, να επεκτείνουν το κοινωνικό τους δίκτυο συνδέοντας δημοφιλείς ισραηλινές ομάδες, γράφοντας αναρτήσεις στα εβραϊκά και προσθέτοντας φίλους των πιθανών θυμάτων ως φίλους.

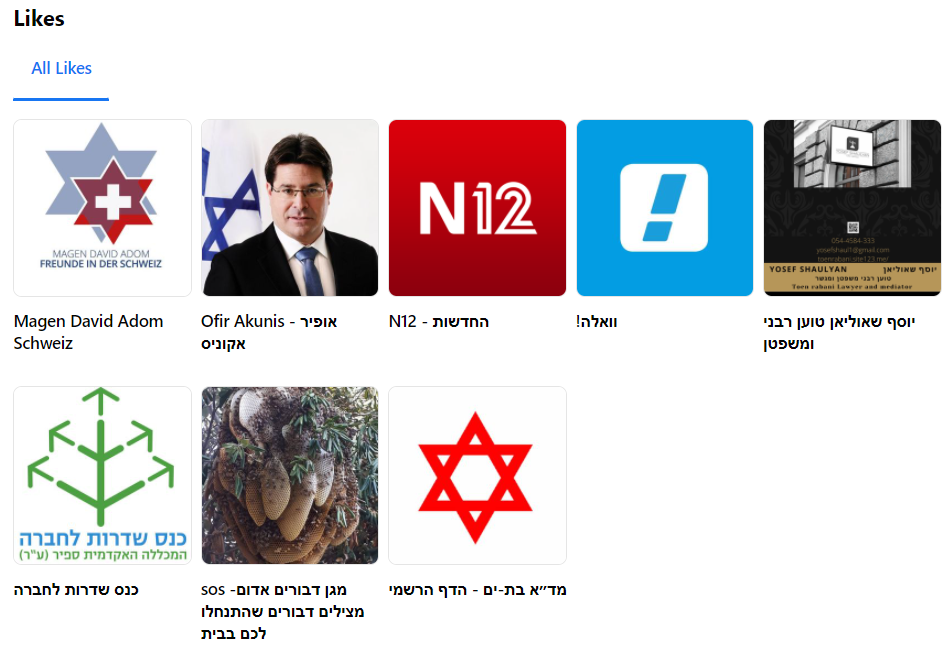

Προκειμένου να δώσει στα προφίλ μια ακόμη πιο αυθεντική εμφάνιση, η ομάδα χρησιμοποιεί τους λογαριασμούς για να κάνει “μου αρέσει” σε διάφορες ομάδες Facebook και σελίδες που είναι πολύ γνωστές στους Ισραηλινούς, όπως σελίδες ειδήσεων Ισραηλινών, λογαριασμούς Ισραηλινών πολιτικών και εταιρικές σελίδες.

Με την πάροδο του χρόνου, οι χειριστές των πλαστών προφίλ μπόρεσαν να γίνουν «φίλοι» με ένα ευρύ φάσμα Ισραηλινών πολιτών, μεταξύ των οποίων ορισμένοι στόχοι υψηλού προφίλ που λειτουργούν για ευαίσθητους οργανισμούς, όπως η άμυνα, η επιβολή του νόμου, οι υπηρεσίες έκτακτης ανάγκης και άλλοι οργανισμοί που σχετίζονται με την κυβέρνηση.

Η επίθεση

Αφού κερδίσει την εμπιστοσύνη του θύματος, ο χειριστής του ψεύτικου λογαριασμού προτείνει τη μετεγκατάσταση της συνομιλίας από το Facebook στο WhatsApp. Με αυτόν τον τρόπο, ο χειριστής λαμβάνει γρήγορα τον αριθμό κινητού τηλεφώνου του στόχου. Σε πολλές περιπτώσεις, το περιεχόμενο της συνομιλίας περιστρέφεται γύρω από σεξουαλικά θέματα και οι χειριστές συχνά προτείνουν στα θύματα να χρησιμοποιήσουν ένα «ασφαλέστερο» και πιο «διακριτικό» μέσο επικοινωνίας, προτείνοντας μια καθορισμένη εφαρμογή για Android.

Επιπλέον, δελεάζουν επίσης τα θύματα να ανοίξουν ένα αρχείο .rar που περιέχει ένα βίντεο που υποτίθεται ότι περιέχει σεξουαλικό περιεχόμενο. Όταν το θύμα κάνει κλικ στο βίντεο, το κακόβουλο λογισμικό εγκαθίσταται γρήγορα στο σύστημα των Windows ενώ ο στόχος είναι απασχολημένος με την παρακολούθηση του βίντεο.

Αυτό το αρχείο .rar κατεβάζει το πρόγραμμα λήψης Barbie, εγκαθιστώντας την κερκόπορτα BarbWire. Ελέγχει επίσης για εργαλεία ανάλυσης ή περιβάλλον που μοιάζει με sandbox που εκτελείται στη συσκευή πριν εγκαταστήσει την κερκόπορτα. Το κακόβουλο λογισμικό μπορεί να συλλέξει ευαίσθητα δεδομένα από τη συσκευή, όπως όνομα χρήστη, διεργασίες που εκτελούνται και έκδοση λειτουργικού συστήματος, τα οποία μεταφέρονται σε διακομιστή.

Τεχνικά χαρακτηριστικά μπορείτε να δείτε στην ανάρτηση της ομάδας Cybereason Nocturnus από εδώ.